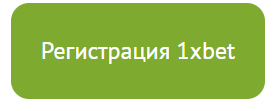

Ставки на спортивные события – это не только возможность поддержать любимую команду, но и шанс получить материальное вознаграждение. 1xbet — одна из крупнейших букмекерских компаний в мире, предлагающая огромное количество различных ставок для игроков всех уровней.

Далее мы рассмотрим основные виды ставок, доступных на платформе 1xbet. От классических ставок на исход до сложных системных ставок — информация будет полезной как для новичков, так и для опытных игроков.

| 🚀 Год основания 1xBet: | 2007 г. |

|---|---|

| 📑 Лицензия 1xbet: | Кюрасао |

| 📔 Номер лицензии 1xbet: | № 1668/JAZ |

| 🏠 Штаб-квартира: | Лимассол, Кипр |

| 📱 Номер телефона: | 88007777555 |

| 💶 Категория: | Азартные игры/ Букмекерские конторы |

| 🔞 Возрастные ограничения: | 18+ |

| 📲 Мобильное приложение: | Для iOS и Андроид |

| 💶 Приветственный бонус 1xBet | 120% от первого пополнения |

Ординары в 1xbet

Ординары в 1xbet — один из основных видов ставок, предлагающихся пользователям. Понимание этого термина и умелое использование возможностей, которые он предоставляет, помогут игрокам увеличить свои шансы на успех.

Ординары – пари, когда игрок делает ставку на одно конкретное событие. В случае выигрыша пользователь получает выплату по данным коэффициенту. Если прогноз не оправдался — ставка проиграна.

Всегда важно помнить об ответственной игре при выборе любых видов ставок в 1xbet

Это должны всегда иметь в виду все пользователи платформы для сохранения контроля над процессом и минимизации рисков.

Различные стратегии могут быть применены для ставок в 1xbet, особенно когда дело доходит до ординаров. Некоторые игроки предпочитают ставить на фаворитов с низким коэффициентом, тогда как другие выбирают более высокий риск, делая ставки на аутсайдеров.

Важные аспекты при использовании ординаров:

- Глубокий анализ события: детальный разбор каждого матча необходим для увеличения шансов на успех.

- Будьте ответственны: Важно помнить, что результат всегда неопределенный в спортивных ставках.

- Постоянное обучение и улучшение: Постоянная работа над ошибками и корректировка стратегии может помочь повысить эффективность вашей игры.

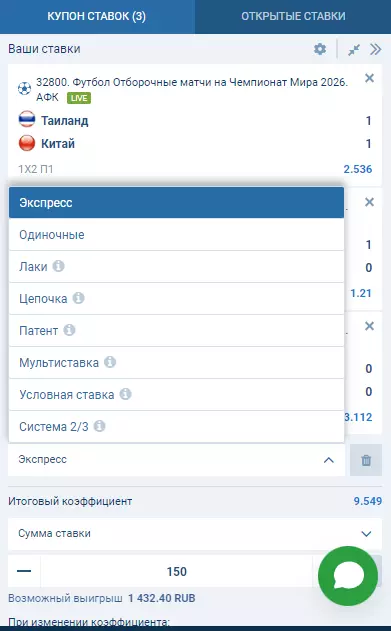

Экспресс в 1xbet

Экспресс в 1xbet представляет собой разновидность ставок, которая позволяет увеличить потенциальный выигрыш, объединяя несколько прогнозов в одну ставку. Данный тип ставки имеет свои особенности и требует от игрока глубокого понимания правил.

Виды ставок в 1хбет на экспресс подразумевают выбор двух и более матчей для учета в одной ставке. Каждый из этих матчей называется «событием». Игрок делает прогноз по каждому из событий, а затем все прогнозы организуются в одном купоне.

Существует три основных типа экспресс-ставок:

- Двойник. В данном экспрессе находятся всего 2 события.

- Тройник. Купон, состоящий из трех событий.

- Большой экспресс. Купон, который состоит из 4 и более событий.

Любителям больших коэффициентов следует помнить: «Чем больше событий включено в экспресс, тем выше вероятность проигрыша».

Это связано с тем, что для получения выигрыша необходимо правильно предсказать исход каждого из выбранных событий.

Ставки в 1xbet на экспресс популярны у игроков благодаря возможности крупного выигрыша. Однако они требуют от игрока глубокого знания спорта и стратегического подхода.

«Удача любит рисковых, но не забывайте об анализе перед тем как делать ставку».

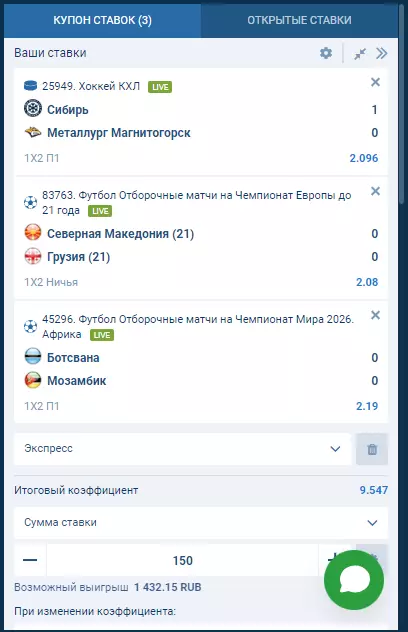

Система в 1xbet

Виды ставок в 1xbet имеют обширный ассортимент, однако некоторые из них выделяются своей особенностью. Примером этому может служить система в 1хбет.

Система – это способ делать ставки, при котором игрок выбирает несколько исходов разных событий (от трех до восьми) и формирует из них комбинации. Она отличается универсальностью и гибкостью, что позволяет игроку получить гарантированный доход даже при частичной проигрыше.

«Ставки типа «Система» – это определенная тактика или стратегия игры, которую использует каждый третий клиент букмекерской конторы», – заявляется на официальном сайте компании.

Есть несколько видов ставок, которые можно использовать для построения системы:

1. Ставка на победу: Игрок выбирает того участника события, кто по его мнению одержит победу.

2. Тотал: При этом виде ставки игроку необходимо угадать общее количество голов, забитых в матче.

3. Фора: Используется в том случае, если игрок хочет поставить на победу или поражение одной из команд с особой форой.

Несмотря на то что система связана с рисками, так как она требует более крупных ставок по сравнению с обычной экспресс-ставкой или ставкой на одиночное событие, высокий коэффициент и возможность частичного выигрыша делают её привлекательной для игроков разных уровней.

Важно помнить о тех основных правилах ставок в 1xbet:

«Игра должна быть умной. Постоянный азарт и желание всегда выигрывать могут привести к потерям».

Системы в 1xbet позволяют каждому игроку найти оптимальный вариант для повышения своих шансов на успех.

Цепочка в 1xbet

В 1xbet существует множество различных видов ставок, которые включают все от единичных ставок до сложных систем. Однако одной из самых популярных и эффективных форм ставки является «Цепочка». Этот тип ставки обеспечивает определённую гибкость, что может быть полезно для игроков при выборе стратегии.

Что такое Цепочка? «Цепочка» — это последовательность пари, где следующее пари зависит от результата предыдущего. В случае успешного первого пари следующая ставка делается на оставшийся бюджет (т.е., начальная сумма плюс выигрыш от первой ставки).

Как работает Цепочка в 1xbet? Вот простой пример работы цепочки:

| № | Событие | Банк | Выигрыш |

|---|---|---|---|

| 1 | Событие А | $100 | $200 |

| 2 | Событие Б | $200 | $400 |

Если первая ставка проиграет, то цепочка окончена и более дальнейших действий не производится. Если же она выиграет, то всё начинается заново со второго матча.

«Цепочка позволяет игрокам распределить риск между несколькими матчами и увеличивает вероятность большого выигрыша», — цитата из правил 1xbet.

Когда использовать Цепочку? Виды ставок в 1хбет, такие как «Цепочка», особенно полезны, когда у вас есть несколько событий на которые вы хотите поставить. Это может быть интересная возможность для тех, кто любит делать предсказания на длительный промежуток времени или же строит сложные стратегии ставок в 1xbet.

Цепочка это всего лишь один из видов ставок в 1хбет, но она может быть очень эффективной при правильном применении.

Условная ставка в 1xbet

Условная ставка в 1xbet представляет собой один из видов ставок, позволяющих игрокам выигрывать больше при меньшем риске. Этот тип ставки обычно используется для серии событий и требует от игрока определенного порядка исхода.

Основные характеристики условной ставки:

- Прогнозы делаются на несколько матчей.

- Выплата производится только в случае правильного прогноза всех выбранных матчей.

- Сумма ставки может быть разделена на несколько частей, что позволяет уменьшить риски.

В случае верного прогноза по всем трем матчам, выплата будет равна произведению коэффициентов на сумму ставки.

Виды ставок в 1хбет отличается огромным разнообразием, но условная ставка занимает особое место. Она позволяет увеличить потенциальный выигрыш и снизить риски, что делает ее выбором многих игроков.

Ставки в 1xbet обязательно требуют глубокого понимания спортивных событий и стратегий ставок.

Условные ставки в 1хбет представляют собой интересную возможность для игроков разного уровня.

Мультиставка в 1xbet

Мультиставка в 1xbet – это один из видов ставок, который позволяет увеличить потенциальный выигрыш. Этот тип ставки предполагает оформление более одного прогноза на разные события в рамках одной ставки.

Мультиставкой называется пари, которое состоит из нескольких блоков, где каждый блок может быть представлен как 1 исходом, так и несколькими. Блоки могут распределяться на 2 группы: лобби (необязательная) и система (обязательная).

Особенности мультиставки:

- Весь выигрыш от первой части передается на следующую, что значительно увеличивает общий коэффициент.

- Можно делать прогнозы как на спортивные события, так и на киберспорт или другие разделы доступные для ставок в 1хбет.

- Нельзя делать несколько прогнозов в рамках одного матча.

Важное условие – все выбранные прогнозы должны быть успешными, чтобы пользователь мог получить свой выигрыш по этому виду ставок в 1xbet.

«Мультиставка дает возможность выиграть крупную сумму даже при небольшом вложении, однако риск также увеличивается»,- отмечают эксперты.

Стайер в 1xbet

Ставки типа «Стайер» – это одна из уникальных возможностей, которые предлагает букмекерская контора 1xbet своим клиентам. Этот вид ставок имеет свои особенности и нюансы, которые важно понимать перед тем, как начать делать ставки.

Под словом «стайер» понимается игрок, который делает долгосрочные ставки на спортивные события. Такой вид ставок подразумевает не просто отдельную ставку на определенный матч или исход, а целую серию ставок на различные события в рамках одного спортивного турнира или чемпионата.

Основная фишка таких долгосрочных ставок заключается в высоком коэффициенте выплаты при успешном прогнозировании результата. Благодаря этому игроку предоставляется возможность получить значительный выигрыш от своей инвестиции.

Чтобы сделать долгосрочную ставку в 1xbet, необходимо перейти в раздел «Долгосрочные», который расположен на главной странице сайта. Затем следует выбрать интересующий спортивный турнир и указанный результат. После этого можно поставить определенную сумму на выбранный исход.

Стоит отметить, что ставки типа «Стайер» требуют от игрока не только знания об особенностях спорта, на который он делает ставку, но и умения анализировать информацию и прогнозировать долгосрочные результаты. Ведь для успешной ставки нужно не просто угадать исход одного матча, а провести грамотный анализ всего турнира или чемпионата.

Букмекерская контора 1xbet предлагает широкий выбор возможностей для долгосрочных ставок – это могут быть футбольные чемпионаты, баскетбольные лиги, теннисные турниры и многое другое. Можно делать ставки на победителей чемпионатов, лучших бомбардиров или на то, кто попадет в тройку призеров.

❌Антиэкспресс в 1xbet

Антиэкспресс в 1xbet — это один из самых интересных и привлекательных видов ставок, который предлагает данный букмекер. Эта ставка заключается в том, что игрок делает прогноз на несколько событий сразу, но для выигрыша достаточно наличия всего одного проигравшего исхода.

В отличие от обычного экспресса, где все события должны быть угаданы правильно для получения выигрыша, в случае антиэкспресса требуется чтобы хоть одна ставка была проигранной. Главная особенность этого типa ставки — чем больше исходов оказались неверными, тем больше будет выигрыш.

Рассмотрим работу данного типа ставок подробнee:

- Игрок выбирает несколько матчей или событий.

- Делает свой прогноз на каждое из этих событий.

- Если хотя бы один прогноз оказывается неверным – игрок выигрывает.

«Антиэкспресс — это способ сделать вашу игру более захватывающей: даже один проигрыш может принести вам большой выигрыш.»

Виды ставок в 1хбет, как и во многих других букмекерских конторах, очень разнообразны. Но антиэкспресс является особым видом, которым зачастую пользуются опытные игроки для увеличения своего выигрыша.

Антиэкспресс имеет ряд преимуществ:

- Возможность получить крупный выигрыш при наличии всего одного проигравшего исходa

- Увеличение коэффициента с каждым дополнительным неверным событием

- Подходит для тех, кто предпочитает рисковать

Также стоит отметить что этот вид ставок не подходит для начинающих игроков из-за его сложности и специфического характера.

Использование разных видов ставок поможет делать игру на портале поставщика услуг более интересной и продуктивной. Играя ответственно и используя все доступные инструменты, можно достичь значительных успехов в мире ставок.

Патент в 1xbet

«Патент» — это один из видов ставок на 1xbet, который предполагает выбор трех событий и заключение на них сразу семи ставок разного формата.

Структура «Патента» включает следующие элементы:

- Три обычных экспресса.

- Три парные ставки.

- Один общий экспресс.

Этот вид ставки позволяет увеличить шансы на успех и минимизировать риски, так как даже если некоторые прогнозы окажутся неудачными, остальные могут принести прибыль.

Виды ставок в 1хбет значительно отличаются по своей сложности и потенциальной выгоде. Однако, Патент является одним из самых интересных вариантов для опытных игроков благодаря его гибкости и возможности получения дохода даже при частичном проигрыше.

Каждая ставка рассчитывается отдельно, что позволяет сохранить часть средств в случае неудачи.

Ставки в 1xbet также предусматривают возможность «ехать» по системе — то есть делать набор ставок на разные исходы одного и того же события. Это увеличивает шансы на успех, но и соответственно уменьшает потенциальный выигрыш.

Лаки в 1xbet

«Лаки» в 1xBet – это один из наиболее интересных и увлекательных видов ставок.

«Лаки» представляет собой комбинацию нескольких прогнозов, которые объединяются вместе, формируя различные варианты ставок. Итак, когда вы делаете ставку «Лаки», вы фактически делаете большое количество индивидуальных ставок.

Существуют следующие основные виды ставок «Лаки» в 1xbet:

- Лаки15

- Лаки31

- Лаки63

Каждый тип имеет свою специфическую комбинацию индивидуальных ставок и обладает разными шансами на успех.

| Тип | Описание |

|---|---|

| Лаки 15 | Состоит из 15 отдельных прогнозов: четырёх одинарных, шести парных, четырёх тройников и одного аккумулятора на все четыре выбора |

| Лаки 31 | Содержит пять подпунктов: пять одинарных, десять парных, десять тройников, пять четверок и один аккумулятор на все пять выборов. |

| Лаки 63 | Включает шесть подпунктов: шесть одинарных, пятнадцать парных, двадцать тройников, пятнадцать четверок, шесть пятерок и один аккумулятор на все шесть выборов |

Основная привлекательность ставок «Лаки» в 1xbet заключается в том, что вы можете получить прибыль даже если не все ваши прогнозы окажутся верными. Другими словами, ставки в 1xбet типа ‘Лаки предлагают игрокам больше гибкости и возможностей для выигрыша».